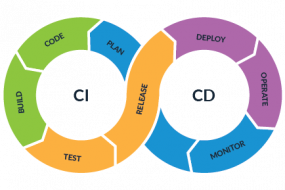

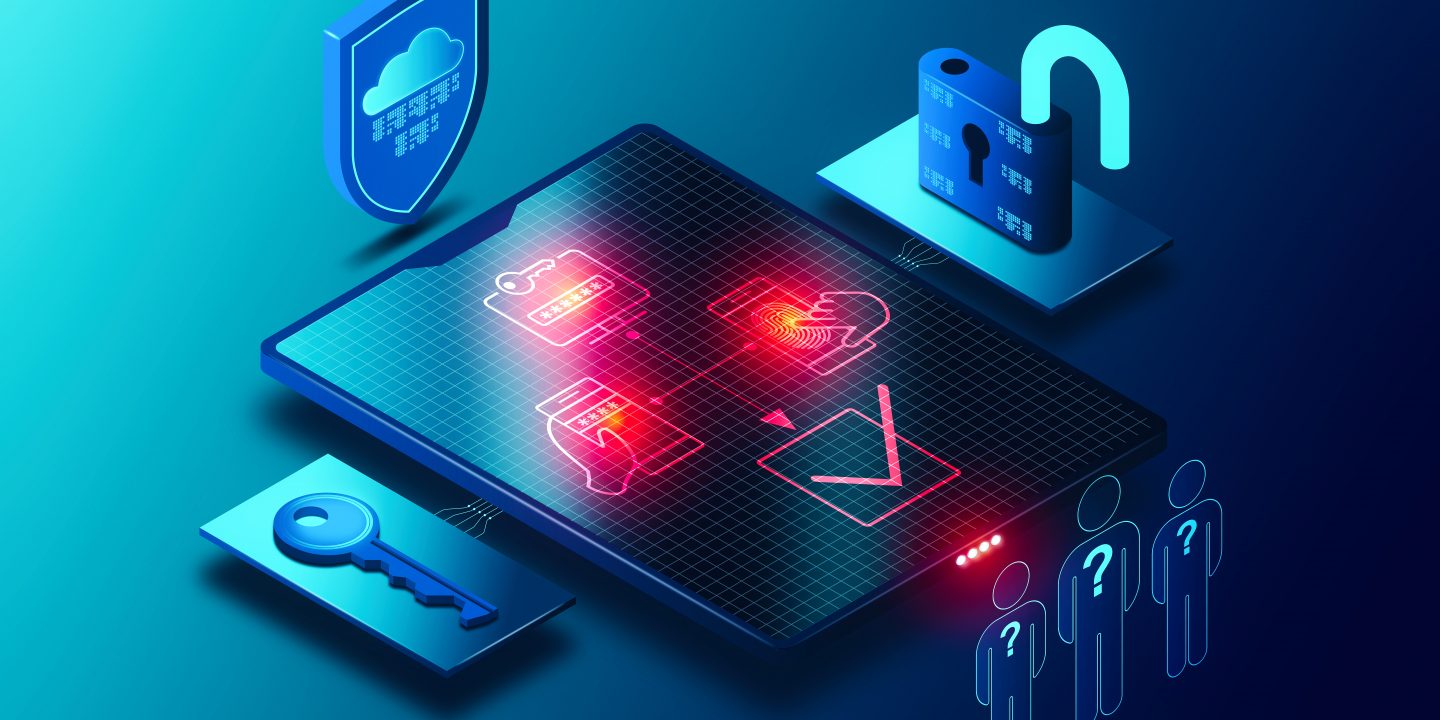

keycloakмқҙлқјлҠ” SSO solutionмқ„ мқҙмҡ©н•ҳм—¬ Jenkins к·ёлҰ¬кі SpinnakerлҘј SAMLкіј OIDC л°©мӢқмңјлЎң м—°лҸҷн•ҳкі

н•ңлІҲмқҳ лЎңк·ёмқёмңјлЎң к°Ғ мҶ”лЈЁм…ҳмқ„ м ‘к·јн• мҲҳ мһҲлҠ” л°©лІ•м—җ лҢҖн•ҳм—¬ м•Ңм•„ліҙлҸ„лЎқ н•ҳкІ мҠөлӢҲлӢӨ.

KeycloakмқҙлһҖ?

мҡ°м„ Keycloakм—җ лҢҖн•ҳм—¬ м•Ңм•„ліҙлҸ„лЎқ н•ҳкІ мҠөлӢҲлӢӨ.

нҳ„лҢҖмқҳ Applicationкіј Serviceл“Өм—җ лҢҖн•ң мҳӨн”ҲмҶҢмҠӨ кі„м • л°Ҹ м ‘к·ј кҙҖлҰ¬ мҶ”лЈЁм…ҳмңјлЎң кё°мЎҙм—җ м„ң비мҠӨ лҗҳкі мһҲм—Ҳкұ°лӮҳ

мғҲлЎңмҡҙ Applicationмқ„ кө¬нҳ„н•ҳкі мһҗн• л•Ң н•ҙлӢ№ мҪ”л“ңмқҳ ліҖкІҪм—Ҷмқҙ(нҳ№мқҖ м•Ҫк°„мқҳ мҲҳм •л§ҢмңјлЎң) мқёмҰқкіј мһҗмӣҗліҙнҳёмқҳ кё°лҠҘмқ„ м ңкіөн•ҳлҠ” мҶ”лЈЁм…ҳмһ…лӢҲлӢӨ.

н•ҙлӢ№ мҶ”лЈЁм…ҳмқҖ мҳӨн”ҲмҶҢмҠӨлЎң м ңкіөлҗҳл©° Community лІ„м „мқҳ кІҪмҡ° лі„лҸ„мқҳ 비мҡ©м—Ҷмқҙ мӮ¬мҡ©мқҙ к°ҖлҠҘн•ҳл©° Red Hat Single Sign-OnмқҙлқјлҠ” мҶ”лЈЁм…ҳмңјлЎң

лІӨлҚ”мқҳ м§Җмӣҗмқ„ кө¬л§Өн•ҳм—¬ мӮ¬мҡ©н•ҳмӢӨмҲҳлҸ„ мһҲмҠөлӢҲлӢӨ.

кё°ліём ҒмңјлЎң м ңкіөн•ҳлҠ” кё°лҠҘмқҖ лӢӨмқҢкіј к°ҷмҠөлӢҲлӢӨ.

- SSO (Single Sign On)

- ID мӨ‘к°ңмҷҖ мҶҢм…ң лЎңк·ёмқё (OpenID, SAML, GitHub, facebook, google, twitter л“ұ)

- мӮ¬мҡ©мһҗ м—°н•© (LDAP, AD, RDMSмҷҖмқҳ м—°лҸҷмқ„ нҶөн•ҙ мӨ‘м•ҷнҷ”лҗң кі„м •нҶөн•©мқ„ м ңкіө)

- кҙҖлҰ¬мһҗ / кі„м •кҙҖлҰ¬ мҪҳмҶ”

- н‘ңмӨҖ н”„лЎңнҶ мҪң м§Җмӣҗ (OpenID, SAML, OAuth 2.0)

- Client Adapters (лӢӨмҲҳмқҳ platformкіј н”„лЎңк·ёлһҳл°Қ м–ём–ҙк°Җ мӮ¬мҡ©к°ҖлҠҘн•ң adapterлҘј к°Җм§Җкі мһҲлӢӨ.)

- к¶Ңн•ңл¶Җм—¬ м„ң비мҠӨ

м—¬кё°к№Ңм§ҖлҠ” к°„лӢЁн•ҳкІҢ KeycloakмқҙлқјлҠ” SSOм—җ лҢҖн•ҳм—¬ м•Ңм•„ліҙм•ҳкі мқҙм ңл¶Җн„° Keycloakмқ„ Kubernetes нҷҳкІҪм—җ л°°нҸ¬н•ҳкі

л°°нҸ¬лҗң Keycloakмқ„ мқҙмҡ©н•ҳм—¬ Jenkins, Spinnakerм—җ SSO нҷҳкІҪмқ„ кө¬м„ұн•ҳлҠ” л°©лІ•м—җ лҢҖн•ҳм—¬ м•Ңм•„ліҙлҸ„лЎқ н•ҳкІ мҠөлӢҲлӢӨ.

Keycloak л°°нҸ¬ л°Ҹ кө¬м„ұ

мҡ°м„ к°„лӢЁн•ҳкІҢ helmмқ„ мқҙмҡ©н•ҳм—¬ KubernetesнҷҳкІҪм—җм„ң keycloakмқ„ кө¬м„ұн•ҳлҠ” л°©лІ•м—җ лҢҖн•ҳм—¬ м•Ңм•„ліҙлҸ„лЎқ н•ҳкІ мҠөлӢҲлӢӨ.

м„Өм№ҳмӢң helmмқ„ мқҙмҡ©н• мҳҲм •мқҙкё°м—җ values.yamlлӮҙм—җ м•„лһҳмҷҖ к°ҷмқҖ лӘҮк°Җм§Җ м„Өм •мқ„ ліҖкІҪн•©лӢҲлӢӨ.

[root@labs-kube-infra001 keycloak]# kubectl create ns keycloak

[root@labs-kube-infra001 keycloak]# helm repo add codecentric https://codecentric.github.io/helm-charts

"codecentric" has been added to your repositories

[root@labs-kube-infra001 keycloak]# mkdir keycloak && cd keycloak

[root@labs-kube-infra001 keycloak]# helm show values codecentric/keycloak > values.yaml

[root@labs-kube-infra001 keycloak]# cat values.yaml

...

## Username for the initial Keycloak admin user

username: keycloak

## Password for the initial Keycloak admin user. Applicable only if existingSecret is not set.

## If not set, a random 10 characters password will be used

password: "Pa55w0rd$#"

...

service:

annotations: {}

# service.beta.kubernetes.io/aws-load-balancer-internal: "0.0.0.0/0"

labels: {}

# key: value

## ServiceType

## ref: https://kubernetes.io/docs/user-guide/services/#publishing-services---service-types

type: LoadBalancer

...

persistence:

# If true, the Postgres chart is deployed

deployPostgres: true

# The database vendor. Can be either "postgres", "mysql", "mariadb", or "h2"

dbVendor: "postgres"

...

postgresql:

...

persistence:

## Enable PostgreSQL persistence using Persistent Volume Claims.

##

enabled: true

...мһҗ мқҙм ң м„Өм№ҳлҘј 진н–үн•ҙліҙлҸ„лЎқ н•ҳкІ мҠөлӢҲлӢӨ.

[root@labs-kube-infra001 keycloak]# helm install --name keycloak -f values.yaml codecentric/keycloak --namespace keycloak

NAME: keycloak

LAST DEPLOYED: Thu Mar 19 15:33:50 2020

NAMESPACE: keycloak

STATUS: DEPLOYED

RESOURCES:

==> v1/ConfigMap

NAME DATA AGE

keycloak-sh 1 2s

keycloak-startup 1 2s

keycloak-test 1 2s

==> v1/Pod(related)

NAME READY STATUS RESTARTS AGE

keycloak-0 0/1 Init:0/1 0 1s

keycloak-postgresql-0 0/1 Pending 0 1s

==> v1/Secret

NAME TYPE DATA AGE

keycloak-http Opaque 1 3s

keycloak-postgresql Opaque 1 3s

==> v1/Service

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

keycloak-headless ClusterIP None <none> 80/TCP,8443/TCP 2s

keycloak-http LoadBalancer 10.233.3.82 192.168.197.141 80:32242/TCP,8443:31190/TCP 2s

keycloak-postgresql ClusterIP 10.233.7.200 <none> 5432/TCP 2s

keycloak-postgresql-headless ClusterIP None <none> 5432/TCP 2s

==> v1/StatefulSet

NAME READY AGE

keycloak 0/1 2s

keycloak-postgresql 0/1 2s

NOTES:

Keycloak can be accessed:

* Within your cluster, at the following DNS name at port 80:

keycloak-http.keycloak.svc.cluster.local

* From outside the cluster, run these commands in the same shell:

NOTE:

It may take a few minutes for the LoadBalancer IP to be available.

You can watch the status of by running 'kubectl get svc -w keycloak'

export SERVICE_IP=$(kubectl get svc --namespace keycloak keycloak -o jsonpath='{.status.loadBalancer.ingress[0].ip}')

echo http://$SERVICE_IP:80

Login with the following credentials:

Username: keycloak

To retrieve the initial user password run:

kubectl get secret --namespace keycloak keycloak-http -o jsonpath="{.data.password}" | base64 --decode; echo

[root@labs-kube-infra001 keycloak]# k get po -n keycloak

NAME READY STATUS RESTARTS AGE

keycloak-0 1/1 Running 0 6m42s

keycloak-postgresql-0 1/1 Running 0 6m42s

[root@labs-kube-infra001 keycloak]# k get svc -n keycloak

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

keycloak-headless ClusterIP None <none> 80/TCP,8443/TCP 6m49s

keycloak-http LoadBalancer 10.233.3.82 192.168.197.141 80:32242/TCP,8443:31190/TCP 6m49s

keycloak-postgresql ClusterIP 10.233.7.200 <none> 5432/TCP 6m49s

keycloak-postgresql-headless ClusterIP None <none> 5432/TCP 6m49s

[root@labs-kube-infra001 keycloak]# k get statefulset -n keycloak

NAME READY AGE

keycloak 1/1 7m6s

keycloak-postgresql 1/1 7m6sм„Өм№ҳк°Җ мҷ„лЈҢлҗҳкі keycloak м„ң비мҠӨм—җ м ‘к·јн•ҳкІҢ лҗҳл©ҙ м•„лһҳмҷҖ к°ҷмқҖ кҙҖлҰ¬мһҗ нҷ”л©ҙмқҙ м¶ңл Ҙлҗ©лӢҲлӢӨ.

лЎңк·ёмқё кі„м •мқҖ м•һм„ң helm values.yaml нҢҢмқјм—җ м„Өм •н–ҲлҚҳ valueлҘј мӮ¬мҡ©н•ҳм—¬ лЎңк·ёмқёмқ„ н•©лӢҲлӢӨ.

м°ёкі мӮ¬н•ӯ

docker-composeлҘј мӮ¬мҡ©н• мҲҳ мһҲлҠ” мҳҲм ңлҸ„ мЎҙмһ¬н•ҳлӢҲ н…ҢмҠӨнҠёлҘј н•ҙліҙкі мһҗ н•ҳлҠ” кІҪмҡ° к°„лӢЁнһҲ docker-compose мҳҲм ңлҘј лӢӨмҡҙлЎңл“ң л°ӣм•„

м„Өм№ҳ л°Ҹ н…ҢмҠӨнҠёлҘј мҲҳн–үн•ҙліҙкё°лҘј 추мІңл“ңлҰҪлӢҲлӢӨ.

Keycloak м—°лҸҷн•ҳкё° м „м—җ кё°ліём Ғмқё мҡ©м–ҙл“Ө

SSO нҳ№мқҖ Keycloakмқҙ мІҳмқҢмқҙлқјл©ҙ м•„лһҳмқҳ мҡ©м–ҙм—җ мҡ°м„ м№ңмҲҷн•ҙм§Ҳ н•„мҡ”к°Җ мһҲмҠөлӢҲлӢӨ.

к°„лӢЁн•ҳкІҢ м„ӨлӘ…лҗң мҡ©м–ҙл“Өмқ„ мқҪм–ҙліҙкі м—°лҸҷмқ„ 진н–үн•ҙліҙкё°лҘј 추мІңл“ңлҰҪлӢҲлӢӨ.

Realm

- SSOлЎңм„ң мқёмҰқ лҢҖмғҒмқҳ лІ”мң„лҘј м§Җм •н•ңлӢӨлқјкі мғқк°Ғн•ҳл©ҙ лҗ©лӢҲлӢӨ.

- Realmмқ„ нҶөн•ҙ Namespace нҳ•нғңлЎң кҙҖлҰ¬н• мҲҳ мһҲмңјл©° MetadataмҷҖ кҙҖл Ё м„Өм •м—җ лҢҖн•ң лӘЁл“ кІғмқ„ кҙҖлҰ¬н•ҳлҸ„лЎқ лҸ„мҷҖмӨҚлӢҲлӢӨ.

- м°ёкі лЎң лӢӨмҲҳмқҳ realmмқ„ к°Җм§ҲмҲҳ мһҲкі мқјл°ҳм ҒмңјлЎң master(defaultлЎң мғқм„ұлҗң realm)лҠ” кҙҖлҰ¬мһҗмқҳ лӘ©м ҒмңјлЎңл§Ң мӮ¬мҡ©н•ҳкі

лӢӨлҘё realmмқ„ мғқм„ұн•ҳм—¬ мӮ¬мҡ©н•ҳкё°лҘј к¶ҢмһҘн•©лӢҲлӢӨ.

Client

- SSOлҘј мӮ¬мҡ©н• к°Ғ Applicationмһ…лӢҲлӢӨ.

(мҰү, м—¬кё°м„ңлҠ” Jenkins, Spinnakerк°Җ Clientлқјкі ліҙмӢңл©ҙ лҗ©лӢҲлӢӨ.)

User

- м•һм„ң м„ӨлӘ…л“ңлҰ° Clientм—җ мӢӨм ң лЎңк·ёмқён• мӮ¬мҡ©мһҗкі„м •мқҙлқј ліҙл©ҙлҗ©лӢҲлӢӨ.

м°ёкі

Keycloakкіј Jenkins м—°лҸҷн•ҳкё°

Keycloakкіј JenkinsлҘј м—°кІ°н•ҳм—¬ мқёмҰқмқ„ Keycloakмқ„ нҶөн•ҙм„ң л°ӣмқ„ мҲҳ мһҲлҸ„лЎқ н•ҙліҙлҸ„лЎқ н•ҳкІ мҠөлӢҲлӢӨ.

Keycloak м—°лҸҷм—җлҠ” лӢӨм–‘н•ң л°©мӢқмқҙ мһҲкі м—ӯн• кё°л°ҳмқҳ м ңм–ҙлҸ„ к°ҖлҠҘн•ҳлӮҳ м—¬кё°м„ңлҠ” Jenkinsмқҳ кІҪмҡ°

SAMLмқ„ мқҙмҡ©н•ң л°©мӢқмқҳ лЎңк·ёмқёл§Ңмқ„ м—°лҸҷн•ҳлҠ” л°©лІ•м—җ лҢҖн•ҳм—¬ м•Ңм•„ліј мҳҲм •мһ…лӢҲлӢӨ.

м°ёкі лЎң JenkinsлҠ” jenkins.openlabs:8080 мңјлЎң м ‘мҶҚлҗҳлҠ” нҷҳкІҪмңјлЎң кө¬м„ұмқҙ мқҙлҜё мҷ„лЈҢлҗң мғҒнғңмһ…лӢҲлӢӨ.

Keycloak Side

м•һм„ң м„ӨлӘ…н•ҳмҳҖлҚҳлҢҖлЎң Masterк°Җ кё°ліёмңјлЎң м„Өм •лҗҳм–ҙ мһҲм§Җл§Ң мқҙлҘј мӮ¬мҡ©н•ҳм§Җ м•Ҡкі мғҲлЎңмҡҙ Realmмқ„ мғқм„ұн•©лӢҲлӢӨ.

мғқм„ұлҗң Realmмқҳ Realm SettingsлЎң мқҙлҸҷн•ҳм—¬ EndpointлҘј нҷ•мқён•©лӢҲлӢӨ.

(н•ҙлӢ№ Endpoint м •ліҙлҠ” Jenkins мқҳ Keycloak кҙҖл Ё SAML м„Өм •мғҒм—җм„ң мӮ¬мҡ©лҗ мҳҲм •мһ…лӢҲлӢӨ.)

нҒҙлҰӯн•ҙліҙл©ҙ лӢӨмқҢкіј к°ҷмқҖ XML нҳ•нғңмқҳ л¬ём„ңк°Җ м¶ңл ҘлҗҳкІҢ лҗ©лӢҲлӢӨ.

н•ҙлӢ№ м •ліҙлҘј мӮ¬м „м—җ ліөмӮ¬н•ҙл‘ЎлӢҲлӢӨ.

keycloakлҘј мӮ¬мҡ©н•ң мқёмҰқмқ„ мң„н•ң Jenkins ClientлҘј мғқм„ұн•©лӢҲлӢӨ.

м„Өм •мқҖ м•„лһҳ к·ёлҰјм—җ мІҙнҒ¬лҗҳм–ҙ мһҲлҠ” м„Өм •мқ„ 추к°Җн•ҳм—¬ м„Өм •мқ„ л§Ҳл¬ҙлҰ¬ н•©лӢҲлӢӨ.

мң„м—җ мІҙнҒ¬лҗң н•ӯлӘ©м—җ лҢҖн•ҙ 추к°ҖлҘј 진н–үн•ңлӢӨ.

л§Ңм•Ҫ м„Өм •мӢң м•„лһҳмҷҖ к°ҷмқҖ мқҙмҠҲк°Җ мһҲлӢӨл©ҙ м°ёкі н•ҳмӢңкё° л°”лһҚлӢҲлӢӨ.

- invalid_redirect_url м—җлҹ¬ кҙҖл Ё

- Valid Redirect URIs м—җ IP л°Ҹ domain м •ліҙк°Җ 추к°Җлҗҳм–ҙ мһҲм§Җ м•Ҡм•„м„ң л°ңмғқлҗң мқҙмҠҲлЎң 추к°ҖмӢң мқҙмҠҲн•ҙкІ°лҗЁ.

- лЎңк·ёмқёнӣ„м—җ мһҗлҸҷ лЎңк·ём•„мӣғлҗҳлҠ” нҳ„мғҒ

- document signing enable нӣ„м—җ мһҗлҸҷлЎңк·ём•„мӣғлҗҳлҠ” нҳ„мғҒ мӮ¬лқјм§җ.

Jenkins Side

мқҙм ң Keycloak SSOлҘј мӮ¬мҡ©н•ҳкё° мң„н•ң Jenkinsмқҳ м„Өм •мқ„ 추к°Җн•ҙ ліҙлҸ„лЎқ н•ҳкІ мҠөлӢҲлӢӨ.

Jenkinsмқҳ кІҪмҡ° м•һм„ң Keycloakм—җм„ң м„Өм •н–Ҳл“Ҝмқҙ SAMLмқ„ мқҙмҡ©н• мҳҲм •мһ…лӢҲлӢӨ.

н•ҳм—¬ SAML pluginмқ„ лЁјм Җ м„Өм№ҳн•©лӢҲлӢӨ.

SAML plugin м„Өм№ҳнӣ„ global security м„Өм •м—җм„ң м•„лһҳмҷҖ к°ҷмқҖ м„Өм •мқ„ 진н–үн•©лӢҲлӢӨ.

мң„м—җ мІҙнҒ¬лҗң н•ӯлӘ©мқ„ ліҖкІҪн•ҳм—¬ м„Өм •мқ„ мҷ„лЈҢн•©лӢҲлӢӨ.

мқҙм ң м„Өм •мқҖ мҷ„лЈҢлҗҳм—ҲмҠөлӢҲлӢӨ. м•„лһҳмҷҖ к°ҷмқҙ м§Ғм ‘ Jenkins UIлЎң м ‘к·јмқ„ мӢңлҸ„н•ҙлҙ…лӢҲлӢӨ.

мқҙм ң SSO м—°лҸҷмқ„ мң„н•ң Jenkins лЎңк·ёмқё кіјм •мқ„ мҷ„лЈҢн•ҳмҳҖмҠөлӢҲлӢӨ.

SSOмқҳ кІҪмҡ° н•ңлІҲмқҳ лЎңк·ёмқёмқ„ нҶөн•ҙ лӢӨмҲҳмқҳ м„ң비мҠӨлҘј мӮ¬мҡ©н• мҲҳ мһҲлҠ” кІғмқҙкё°м—җ лӢӨмқҢ SpinnakerлҘј SSOмҷҖ м—°лҸҷн•ҳм—¬ л‘җк°ңмқҳ м„ң비мҠӨк°Җ

н•ңлІҲмқҳ лЎңк·ёмқёмңјлЎң мқҙлЈЁм–ҙм§ҲмҲҳ мһҲлҠ”м§Җ 추к°ҖлЎң м•Ңм•„ліҙлҸ„лЎқ н•ҳкІ мҠөлӢҲлӢӨ.

м°ёкі

KeycloakмқҖ Login Pageм—җ лҢҖн•ң customizationмқ„ м ңкіөн•ҳкё° л•Ңл¬ём—җ м•„лһҳ л§ҒнҒ¬лҘј нҷңмҡ©н•ҳм—¬ custom themeлҘј мһ‘м„ұн•ҳкі

м Ғмҡ©н•ҳм—¬ мһҗмӢ л§Ңмқҳ login pageлҘј кө¬м„ұн• мҲҳ мһҲмҠөлӢҲлӢӨ.

- https://medium.com/@auscunningham/create-a-custom-theme-for-keycloak-8781207be604

- https://github.com/Alfresco/alfresco-keycloak-theme

SpinnakerмҷҖ Keycloak

мқҙлІҲм—җлҠ” Spinnaker м—°лҸҷмқ„ н•ҙліҙлҸ„лЎқ н•ҳкІ мҠөлӢҲлӢӨ.

м•һм„ң мқҙм•јкё° л“ңл ёл“Ҝмқҙ Keycloak м—°лҸҷм—җлҠ” лӢӨм–‘н•ң л°©мӢқмқҙ мһҲкі м—ӯн• кё°л°ҳмқҳ м ңм–ҙлҸ„ к°ҖлҠҘн•ҳлӮҳ м—¬кё°м„ңлҠ” spinnakerмқҳ кІҪмҡ°

OIDCлҘј мқҙмҡ©н•ң л°©мӢқмқҳ лЎңк·ёмқёл§Ңмқ„ м—°лҸҷн•ҳлҠ” л°©лІ•м—җ лҢҖн•ҳм—¬ м•Ңм•„ліј мҳҲм •мһ…лӢҲлӢӨ.

м°ёкі лЎң spinnakerлҠ” spinnaker.openlabs мңјлЎң м ‘мҶҚлҗҳлҠ” нҷҳкІҪмңјлЎң кө¬м„ұмқҙ мқҙлҜё мҷ„лЈҢлҗң мғҒнғңмһ…лӢҲлӢӨ.

лҳҗн•ң spinnaker-gate.openlabs:8084лЎң gateк°Җ м ‘мҶҚ к°ҖлҠҘн•ң нҷҳкІҪмһ…лӢҲлӢӨ.

Keycloak Side

мқҙм ң Keycloakм—җм„ң spinnakerлҘј мң„н•ң ClientлҘј мғқм„ұн•©лӢҲлӢӨ.

мқҙлІҲм—җлҠ” keycloakм—җм„ң к¶ҢмһҘн•ҳлҠ” OIDC(OpenID Connect)лЎң м„Өм •н•ҳм—¬ ClientлҘј мғқм„ұн•ҙліҙлҸ„лЎқ н•ҳкІ мҠөлӢҲлӢӨ.

Jenkins м—°лҸҷмӢңмҷҖ лҸҷмқјн•ҳкІҢ Clientмқ„ мғқм„ұн•©лӢҲлӢӨ.

(Jenkins м—җм„ң мғқм„ұн–ҲлҚҳ Realmмқ„ лҸҷмқјн•ҳкІҢ мӮ¬мҡ©н•ҳлҠ” кІғмқ„ к°Җм •н•ҳмҳҖмҠөлӢҲлӢӨ.)

мқҙнӣ„ м•„лһҳмҷҖ к°ҷмқҖ м„Өм •м—җ л§Өм№ӯлҗҳлҠ” OIDC json нҢҢмқјмқҳ лӮҙмҡ©мқ„ нҷ•мқён•©лӢҲлӢӨ.

мӢӨм ң Json лӮҙмҡ©мқҖ лӢӨмқҢкіј к°ҷмҠөлӢҲлӢӨ.

{

"realm": "Openlabs",

"auth-server-url": "http://keycloak.openlabs/auth/",

"ssl-required": "external",

"resource": "spinnaker",

"credentials": {

"secret": "d123150f-2879-4a99-9e22-e40fcaf02bdb"

},

"confidential-port": 0

}м—¬кё°м„ң мҡ°лҰ¬лҠ” credentials м •ліҙмҷҖ auth-server-url, realm л“ұмқ„ мӮ¬мҡ©н• мҳҲм •мһ…лӢҲлӢӨ.

лҳҗн•ң realm мқҳ endpoint м •ліҙлҸ„ нҷ•мқён•ҙлҶ“мҠөлӢҲлӢӨ.

м•„лһҳмҷҖ к°ҷмқҙ м•һм„ң мғқм„ұн–ҲлҚҳ Realm мқҳ Settingsм—җм„ң Endpoints лӮҙм—җ OpenID Endpoint Configurationмқ„ нҒҙлҰӯн•ҳм—¬ нҷ•мқёмқҙ к°ҖлҠҘн•©лӢҲлӢӨ.

нҒҙлҰӯмӢң м•„лһҳмҷҖ к°ҷмқҖ Json кІ°кіјк°Җ м¶ңл Ҙлҗ кІғмқҙкі м•„лһҳ м •ліҙлҠ” spinnaker м„Өм •м—җм„ң мӮ¬мҡ©лҗ мҳҲм •мһ…лӢҲлӢӨ.

мӢӨм ң мӮ¬мҡ©лҗ url м •ліҙлҠ” лӢӨмқҢкіј к°ҷмҠөлӢҲлӢӨ.

authorization_endpoint: "http://keycloak.openlabs/auth/realms/Openlabs/protocol/openid-connect/auth",

token_endpoint: "http://keycloak.openlabs/auth/realms/Openlabs/protocol/openid-connect/token",

userinfo_endpoint: "http://keycloak.openlabs/auth/realms/Openlabs/protocol/openid-connect/userinfo"Spinnaker Side

мқҙм ң spinnakerм—җм„ң м„Өм •мқ„ 진н–үн•ҙліҙлҸ„лЎқ н•ҳкІ мҠөлӢҲлӢӨ.

м•„мӢңлӢӨмӢңн”ј spinnakerмқҳ кІҪмҡ° halyard podм—җ м ‘мҶҚн•ҳм—¬ (нҳ№мқҖ hal commandк°Җ к°ҖлҠҘн•ң м„ңлІ„м—җ м ‘мҶҚн•ҳм—¬) м„Өм • ліҖкІҪмқ„ мҲҳн–үн•ҙм•ј н•©лӢҲлӢӨ.

н•ҳм—¬ halyard podм—җ м ‘мҶҚн•ҳм—¬ hal commandлҘј мҲҳн–үн•ҙлҙ…лӢҲлӢӨ.

jacob@jacob-laptop:~/workspace$ k get po

NAME READY STATUS RESTARTS AGE

spin-clouddriver-5d569c94b8-ffmfs 1/1 Running 0 69d

spin-deck-7754884b55-fq7r4 1/1 Running 0 69d

spin-echo-c57577776-vz8zg 1/1 Running 0 69d

spin-front50-79d4d69b45-klchv 1/1 Running 0 69d

spin-gate-75c76579c4-dxnjp 1/1 Running 0 69d

spin-igor-74d8c59858-zj4bt 1/1 Running 0 69d

spin-orca-f7b8c4676-kfbwp 1/1 Running 0 69d

spin-rosco-7d58898bd6-8h2g5 1/1 Running 0 69d

spinnaker-install-using-hal-x9vds 0/1 Completed 0 70d

spinnaker-minio-5dc587c6f-k9hsx 1/1 Running 0 70d

spinnaker-redis-master-0 1/1 Running 0 70d

spinnaker-redis-slave-0 1/1 Running 0 70d

spinnaker-redis-slave-1 1/1 Running 0 70d

spinnaker-spinnaker-halyard-0 1/1 Running 0 70d

jacob@jacob-laptop:~/workspace$ k exec -it spinnaker-spinnaker-halyard-0 /bin/bash

spinnaker@spinnaker-spinnaker-halyard-0:/workdir$мӢӨм ң halyard podм—җм„ң мҲҳн–үлҗ лӘ…л №м–ҙл“ӨмқҖ лӢӨмқҢкіј к°ҷмҠөлӢҲлӢӨ.

echo "server:

tomcat:

protocolHeader: X-Forwarded-Proto

remoteIpHeader: X-Forwarded-For

internalProxies: .*

httpsServerPort: X-Forwarded-Port

security:

oauth2:

enabled: true

client:

clientId: spinnaker

clientSecret: d123150f-2879-4a99-9e22-e40fcaf02bdb

userAuthorizationUri: http://keycloak.openlabs/auth/realms/Openlabs/protocol/openid-connect/auth

accessTokenUri: http://keycloak.openlabs/auth/realms/Openlabs/protocol/openid-connect/token

scope: roles,email,profile

resource:

userInfoUri: http://keycloak.openlabs/auth/realms/Openlabs/protocol/openid-connect/userinfo

userInfoMapping:

email: email

firstName: given_name

lastName: family_name

username: preferred_username" > .hal/default/profiles/gate-local.yml

hal config security authn oauth2 edit \

--client-id spinnaker \

--client-secret d123150f-2879-4a99-9e22-e40fcaf02bdb \

--pre-established-redirect-uri http://spinnaker-api.openlabs:8084/login

hal config security authn oauth2 enable

hal config security ui edit --override-base-url http://spinnaker.openlabs:9000

hal config security api edit --override-base-url http://spinnaker-api.openlabs:8084

hal deploy apply

## нҳ№мқҖ лӢӨмқҢ лӘ…л № set мҲҳн–ү

hal config security authn oauth2 edit \

--client-id spinnaker \

--client-secret d123150f-2879-4a99-9e22-e40fcaf02bdb \

--pre-established-redirect-uri http://spinnaker-api.openlabs:8084/login \

--access-token-uri http://keycloak.openlabs/auth/realms/Openlabs/protocol/openid-connect/token \

--scope read:roles,email,profile \

--user-authorization-uri http://keycloak.openlabs/auth/realms/Openlabs/protocol/openid-connect/auth \

--user-info-mapping-email email \

--user-info-mapping-first-name given_name \

--user-info-mapping-last-name family_name \

--user-info-mapping-username preferred_username \

--user-info-uri http://keycloak.openlabs/auth/realms/Openlabs/protocol/openid-connect/userinfo

hal config security authn oauth2 enable

hal config security ui edit --override-base-url http://spinnaker.openlabs:9000

hal config security api edit --override-base-url http://spinnaker-api.openlabs:8084

hal deploy applyл¬јлЎ helm chartлҘј мқҙмҡ©н•ң м—…к·ёл Ҳмқҙл“ң л°©лІ•лҸ„ к°ҖлҠҘн•©лӢҲлӢӨ.

additionalProfileConfigMaps:

create: true

data:

gate-local.yml: |-

server:

tomcat:

protocolHeader: X-Forwarded-Proto

remoteIpHeader: X-Forwarded-For

internalProxies: .*

httpsServerPort: X-Forwarded-Port

security:

oauth2:

enabled: true

client:

clientId: spinnaker

clientSecret: xxxx00cc-xxxx-xxxx-xxxx-xxxx2515xxxx

userAuthorizationUri: http://keycloak.openlabs/auth/realms/openlabs/protocol/openid-connect/auth

accessTokenUri: http://keycloak.openlabs/auth/realms/openlabs/protocol/openid-connect/token

scope: roles,email,profile

resource:

userInfoUri: http://keycloak.openlabs/auth/realms/openlabs/protocol/openid-connect/userinfo

userInfoMapping:

email: email

firstName: given_name

lastName: family_name

username: preferred_username

additionalScripts:

create: true

data:

override_baseurls.sh: |-

$HAL_COMMAND config security api edit --override-base-url http://spinnaker-gate.openlabs:8084/

$HAL_COMMAND config security ui edit --override-base-url http://spinnaker.openlabs/мң„ лӘ…л № нҳ№мқҖ helm upgradeлҘј нҶөн•ң м„Өм • ліҖкІҪмқ„ мҲҳн–үн•ң нӣ„ мӢӨм ң лЎңк·ёмқёмқ„ мҲҳн–үн•ҙліҙлҸ„лЎқ н•ҳкІ мҠөлӢҲлӢӨ.

лЎңк·ёмқё мҷ„лЈҢнӣ„ м•„лһҳмҷҖ к°ҷмқҙ лЎңк·ёмқё кі„м •мқҙ нҷ•мқёлҗ©лӢҲлӢӨ.

нҷ•мқё

мһҗ мқҙм ң SSO кё°лҠҘ кІҖмҰқмқ„ мң„н•ҙ л‘җк°ңмқҳ Applicationмқ„ лЎңк·ёмқёмӢңлҸ„н•ҙліҙлҸ„лЎқ н•ҳкІ мҠөлӢҲлӢӨ.

л‘җк°ңмқҳ Applicationмқ„ н•ңлІҲмқҳ лЎңк·ёмқёмңјлЎң мӮ¬мҡ©н• мҲҳ мһҲлҸ„лЎқ н•ҳлҠ”кІғмқ„ нҷ•мқён• мҲҳ мһҲмҠөлӢҲлӢӨ.

м°ёкі мӮ¬н•ӯ

keycloakм—җм„ң к¶ҢмһҘн•ҳлҠ” мӮ¬н•ӯл“Ө

- SAMLмқ„ мӮ¬мҡ©н•ҳлҠ” кІҪмҡ°

- XML көҗнҷҳл°©мӢқмқ„ Post Binding мңјлЎң мӮ¬мҡ©н•ҳлҠ”кІғмқ„ к¶ҢмһҘ (ліҙм•Ҳкіј нҒ¬кё°м ңн•ңм—җ лҢҖн•ң мқҙмҠҲлЎң мқён•ҳм—¬)

- SAML ліҙлӢӨлҠ” OIDCлҘј к¶ҢмһҘ